Кто такие специалисты по информационной безопасности и как стать одним из них

Информационная безопасность — это не только про сложные пароли и куки. Это комплексная система защиты данных и цифровых активов. Разбираемся, чем на самом деле занимаются ИБ-специалисты и почему это направление стало одним из самых востребованных в IT — рассказывают эксперты VK по Application Security, Bug Bounty и Security Awareness.

Из статьи вы узнаете:

• чем занимаются специалисты по ИБ

• какие есть три основных трека развития и чем они отличаются

• что нужно знать и уметь, чтобы начать карьеру в ИБ

• какие задачи каждый день решают ИБ-специалисты

• с чего начать, чтобы попробовать себя в одном из треков

Ещё больше про другие направления и карьерный трек в ИБ эксперты VK рассказали на нашем бесплатном курсе «Введение в основы информационной безопасности».

Bug Bounty и белый хакинг

Чем мы занимаемся

Белый хакер — это специалист по кибербезопасности, который легально ищет уязвимости в программах, приложениях и корпоративных сетях. В отличие от чёрных хакеров, он работает с разрешения компании. Условно можно разделить белых хакеров на два типа:• Штатный специалист. Работает в компании на позиции пентестера, аналитика безопасности или инженера. Его задача — регулярно проверять защиту IT-инфраструктуры

• Багхантер (независимый исследователь). Ищет уязвимости в рамках программ Bug Bounty — когда компания публично объявляет, что готова платить за найденные баги. Это формат фриланса: можно работать где угодно в удобное время

Многие начинают с багхантинга как с подработки, а потом переходят в штат. Это отличный способ получить первый опыт и пополнить портфолио.

Типичный рабочий кейс

Я как специалист команды Bug Bounty занимаюсь анализом отчётов исследователей: проверяю, действительно ли описываемое ими поведение является уязвимостью и известно ли оно компании.Если выявленная проблема реальна и представляет угрозу для бизнеса, то обсуждаю её с командой проекта, ставлю задачу на устранение уязвимостей, описываю риски, шаги для воспроизведения и возможные способы исправления. После уточнения деталей и принятия решения об устранении уязвимостей уведомляю исследователя о том, что описанная им проблема будет исправлена.

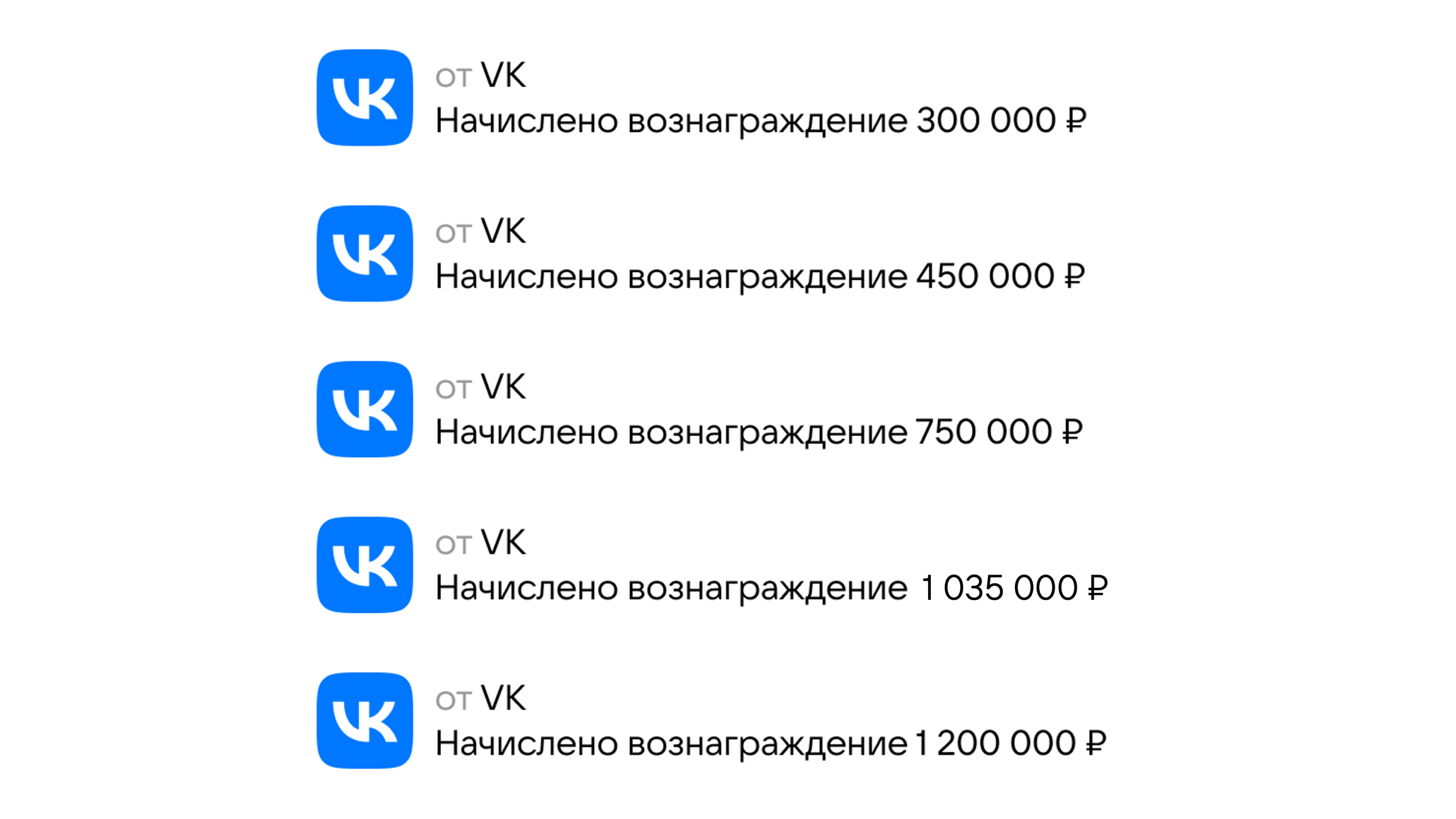

Размер вознаграждения для исследователя зависит от уровня угрозы. Мы обсуждаем это с командой проекта и другими сотрудниками ИБ, а затем поздравляем исследователя с репутационным или денежным вознаграждением.

На этом моя работа не заканчивается: я консультирую команды разработки и QA по вопросам, связанным с проблемой, и помогаю её исправить.

С чего начать карьеру в этом треке

• Изучите типовые уязвимости на PortSwigger. Начните с интерактивных лабораторий в разделе Academy — там есть пошаговые разборы реальных уязвимостей• Зарегистрируйтесь на TryHackMe или HackTheBox. Это виртуальные полигоны, где можно легально тренировать навыки взлома. Для новичков больше подходит TryHackMe, а потом можно перейти к задачам посложнее на HackTheBox

• Участвуйте в CTF-соревнованиях (Capture The Flag). Это игровые турниры, где нужно решать задачи по взлому, криптографии и поиску уязвимостей. Отличный способ прокачаться: следите за расписанием на тематических платформах или в блогах, где регулярно анонсируют турниры разного уровня сложности

• Читайте write-up. Ищите разборы найденных уязвимостей от других хакеров, это помогает понять логику и перенять подход к задачам. Такие материалы можно найти на специализированных платформах вроде GitHub, где авторы делятся отчётами, или в блогах про кибербезопасность

Application Security

Чем мы занимаемся

Специалисты по Application Security (или просто AppSec) занимаются защитой веб-приложений. Наша главная задача — обеспечить защищённость приложения и каждого его компонента на всех этапах разработки.Мы ищем и помогаем устранять уязвимости до того, как пользователи увидят приложение. Это позволяет избежать утечек конфиденциальной информации и защитить наших клиентов.

AppSec-специалистов часто делят на две категории:

• Defensive специалисты фокусируются на построении защиты приложения. Обеспечивают безопасность архитектуры, разрабатывают защищённые способы реализации необходимых фич, проверяют приложения на соответствие требованиям безопасности. А ещё — интегрируют в разработку специфические инструменты. Например, для анализа: статического (CodeQL, Semgrep), динамического (OWASP ZAP, Nuclei) и композиционного (Dependency-Check, Trivy)

• Offensive специалисты тестируют безопасность приложений, имитируя действия злоумышленников. Они находят уязвимости в новых функциях и создают решения для их устранения

Рядовому AppSec-специалисту часто приходится выполнять как defensive, так и offensive задачи.

Типичный рабочий кейс

Основной задачей является построение SSDLC (Secure Software Development Lifecycle) — безопасной разработки на всех этапах. Объясню на примере. Представьте, что команда разработки хочет реализовать новую фичу в своём продукте:1. Сначала команда вырабатывает требования к фиче и техническое задание, проектирует архитектуру. На этом этапе AppSec-специалист изучает планируемую фичу, находит возможные проблемы безопасности в реализации и подсвечивает их команде разработки. А ещё — выдвигает требования, которые помогут сделать фичу безопасной

2. На этапе разработки AppSec-специалист использует различные инструменты сканирования кода для раннего выявления уязвимостей, такие как Semgrep, GraphQL, Gitleaks. Он сканирует код написанной фичи, разбирает срабатывания анализаторов и подсвечивает положительные срабатывания команде разработки. Иногда, чтобы найти уязвимости в бизнес-логике фичи, проводится код-ревью — ручной просмотр кода

3. После того как фича написана, AppSec-специалист проводит ручное тестирование безопасности. На этом этапе специалист проверяет новую функциональность, имитируя действия злоумышленника, и находит уязвимости и недочёты в реализации. Для каждой находки формируются рекомендации по устранению, которые затем передаются команде разработки

4. Далее AppSec-специалист контролирует устранение уязвимостей: оно должно быть качественным и своевременным. Обновлённое приложение тестируют, чтобы убедиться, что реализованную защиту нельзя обойти

С чего начать карьеру в этом треке

Самое главное — практика. Понять слабые места веб-приложений можно, только пощупав их своими руками. В этом здорово помогают опенсорсные уязвимые приложения (например, DVWA и OWASP Juice Shop), а также специальные сервисы с практическими задачами для тренировки (WebSecurityAcademy от PortSwigger, HackTheBox, Root Me).Security Awareness

Чем мы занимаемся

Security Awareness — это повышение осведомлённости в вопросах информационной безопасности. Наше направление часто выбирают люди с бэкграундом в безопасности, обладающие хорошими коммуникативными навыками, — своего рода комьюнити-менеджеры среди технарей.Такому специалисту обычно помогает креативная команда: дизайнеры, копирайтеры, маркетологи, специалисты по внутренним коммуникациям. Но многое зависит от конкретной компании.

Наше подразделение в некотором смысле «отдел киберкультуры», потому что его основная цель — побудить каждого человека думать, как его действия могут повлиять на безопасность всей компании. Мы растим привычки, с которыми каждый из наших сотрудников выходит в сеть.

Мы помогаем продвигать знания о безопасности не только внутри компании, но и среди профессионалов в сфере ИБ. Создаём обучающие ролики, ведём телеграм-канал, участвуем в мероприятиях и сами проводим технические митапы, делаем спецпроекты, работаем с PR-командой. А ещё — занимаемся продвижением нашей программы VK Bug Bounty.

Далеко не во всех компаниях есть отдел Security Awareness. Обычно специалист по security awareness занимается разработкой курсов по киберграмотности для сотрудников, проводит фишинговые учения и другие внутрикорпоративные мероприятия. Реже — организует обучение по безопасной разработке.

Типичный рабочий кейс

Одно из подразделений ИБ разработало VKey — фичу, которая позволяет сотрудникам входить в корпоративные ресурсы без использования YubiKey или OTP-кодов. С одной стороны, новая технология очень удобная, гораздо безопаснее, быстрее и современнее, но с другой — это новшество. А любое новшество очень сложно продвигать. Нужно создать спрос и доказать, что новое лучше старого.В течение нескольких месяцев мы проводили внутреннюю кампанию, используя различные инструменты: демо с командой продукта, посты во внутренних блогах, вдохновляющие видео, где показывали, почему VKey лучше привычных вариантов. Использовали продуктовые инструменты продвижения на внутренних ресурсах, пересмотрели все коммуникации, которые вели внутрикорпоративные сервисы.

После первой и самой активной кампании мы провели исследование среди сотрудников, чтобы проверить, была ли понятна кампания и что останавливает людей от подключения VKey. Вторая часть коммуникаций была построена уже таким образом, чтобы отработать негативные комментарии и стоп-факторы, тормозящие подключение новой фичи.

Тут мы работали больше как маркетологи — смотрели на воронки, конверсии, коммуникационный план. Но благодаря тому, что мы понимаем техническую сторону вопроса, мы можем донести до людей сложные вещи простыми словами, при помощи ассоциаций или метафор.

С чего начать карьеру в этом треке

Советую подписаться на наше сообщество ВКонтакте. Если вы начинающий специалист по ИБ, там найдёте много практических обучающих материалов.Направлений для развития в ИБ ещё очень много

Получите навыки для начала работы в сфере информационной безопасности и выберите свой карьерный трек на нашем курсе «Введение в основы информационной безопасности».Эксперты VK расскажут:

• что должен уметь и знать востребованный специалист

• как сделать первые шаги в ИБ

• что поможет построить успешную карьеру в этой сфере

Все лекции уже записаны — сможете учиться в удобное время. А после того как успешно пройдёте финальное тестирование, получите сертификат об освоении курса.